Introdução

Há motivos de sobra para você fazer compras pela internet: não é necessário lidar com vendedores chatos que são capazes de vender até a mãe; você não precisa encarar filas enormes no caixa para pagar; pode-se pesquisar pelo melhor preço de um produto rapidamente; você pode comprar no horário que quiser; muitas vezes, é mais fácil encontrar o item que você precisa; entre outros. O problema é que, se certos cuidados não forem tomados, a aquisição de produtos ou serviços pela internet pode resultar em enormes transtornos. Por esse motivo, o InfoWester apresenta a seguir 12 dicas simples para te ajudar a fazer compras on-line bem sucedidas e evitar que elas se transformem numa grande dor de cabeça. Vamos lá?

1 - Compare preços antes de comprar

Tal como nas lojas de “tijolo e cimento”, um determinado produto pode ter preços que variam bastante de um site de comércio eletrônico para outro. Por isso, utilize serviços como Shopping UOL e Buscapé para pesquisar preços. Em muitos desses serviços, você também pode obter a opinião de outros compradores em relação a esse produto e conhecer a avaliação da loja em vários quesitos, como prazos de entrega e política de devolução.

2 - Verifique se a loja on-line informa CNPJ, telefone e endereço

Qualquer estabelecimento comercial deve fornecer canais de atendimento ao cliente. Além disso, se uma empresa não fornece informações essenciais sobre suas operações, como CNPJ, endereço e telefone, as chances são grandes de haver alguma coisa de errado acontecendo ali. Portanto, evite sites desse tipo.

3 - Desconfie de produtos com preços excessivamente abaixo da média

O preço de qualquer produto é estabelecido com base em uma série de parâmetros: custo de fabricação, gastos com transporte, impostos, entre outros. Assim, se uma loja on-line oferece preços muito abaixo da média, é possível que esteja comercializando produtos de procedência duvidosa. Por isso, desconfie sempre, pois se houver mesmo alguma atividade ilegal ali, você pode ter vários problemas com a compra, como ausência de garantia, produto falsificado, mercadoria não entregue e assim por diante.

4 - É pra presente? Compre com *muita* antecedência!

É terça-feira. Na sexta, você vai completar um ano de namoro, uma ocasião que merece um belo presente para o(a) parceiro(a), não é mesmo? Se preferir comprar o presente pela internet, o faça com, pelo menos, uma semana de antecedência. Vários problemas podem acontecer: o pedido ser extraviado antes de chegar na sua casa; o produto entregue pode não ser o que você escolheu; a confirmação de pagamento pode demorar, fazendo com que a loja demore a enviar a mercadoria; entre outros. Comprando com antecedência, você terá tempo suficiente para arranjar outro presente caso aconteça algum imprevisto. Depois, basta entrar em contato com a loja e resolver o problema, que pode ser a devolução do valor pago, por exemplo. Tome esse cuidado especialmente no período do Natal, quando o volume de vendas é muito alto e as entregas atrasam com frequência.

É terça-feira. Na sexta, você vai completar um ano de namoro, uma ocasião que merece um belo presente para o(a) parceiro(a), não é mesmo? Se preferir comprar o presente pela internet, o faça com, pelo menos, uma semana de antecedência. Vários problemas podem acontecer: o pedido ser extraviado antes de chegar na sua casa; o produto entregue pode não ser o que você escolheu; a confirmação de pagamento pode demorar, fazendo com que a loja demore a enviar a mercadoria; entre outros. Comprando com antecedência, você terá tempo suficiente para arranjar outro presente caso aconteça algum imprevisto. Depois, basta entrar em contato com a loja e resolver o problema, que pode ser a devolução do valor pago, por exemplo. Tome esse cuidado especialmente no período do Natal, quando o volume de vendas é muito alto e as entregas atrasam com frequência.

5 - Prazo de entrega longo? Cuidado!

Você está olhando uma categoria de produtos, por exemplo, aparelhos de Blu-ray, quando percebe que um determinado modelo está com prazo de entrega de 15 dias enquanto os demais têm esse período fixado entre 2 ou 3 dias úteis. Isso pode ser um sinal de que a empresa não possui o item em questão e que provavelmente tentará obtê-lo junto a um fornecedor ou mesmo a um importador. Se a loja for confiável e você não tiver pressa, vá em frente. Do contrário, tente obter o produto em outra lugar, pois a loja pode simplesmente não conseguir encontrar o item para lhe entregar. Se preferir, entre em contato com a loja questionando o motivo do prazo longo, caso não haja nenhuma explicação visível.

6 - Pagar com boleto bancário pode ser mais vantajoso que com cartão de crédito

Se você está comprando um produto à vista, pagar com boleto bancário pode ser mais vantajoso do que com cartão de crédito. Primeiro porque muitas lojas oferecem descontos que geralmente vão de 2% a 5% nessa modalidade de pagamento. Segundo porque você não precisa informar os dados do seu cartão, diminuindo as chances de fraude (se bem que os riscos de uso on-line do cartão não são maiores que sua utilização em estabelecimentos físicos). Por fim, ao pagar com boleto bancário, você acaba tendo mais controle de suas despesas e terá um item a menos pesando na fatura do seu cartão de crédito no final do mês. Lembre-se apenas de que a entrega pode ser uma pouco mais demorada na opção de boleto bancário, já que a confirmação de pagamento geralmente só chega à loja no dia útil seguinte, podendo ainda demorar até três dias.

7 - Escolha bem para evitar trocas

Compre com calma, sem pressa. Lojas físicas e on-line são obrigadas por lei a oferecer opção de devolução ou troca de produtos logo após a compra, mas esse procedimento pode ser burocrático e demorado. Por isso, antes de comprar, pesquise sobre o produto desejado para saber se ele oferece tudo o que você espera dele. Se estiver comprando para presente, tente conhecer os gostos da pessoa a ser presenteada. Se for surpresa, você vai ter que usar a sua lábia: no caso de roupas ou calçados, por exemplo, uma conversa sobre o assunto pode fazer com que a pessoa não desconfie quando você perguntar que número ela utiliza.

Um presente como esse pode não ser nada agradável para um fã de rock...

8 - Dê preferência a lojas que oferecem vários recursos em seu site

Há sites de comércio eletrônico que permitem que os clientes registrem sua opinião sobre os produtos, que mostram mais de uma foto do item à venda (ou até mesmo vídeos), que oferecem ferramentas para acompanhamento da situação do pedido, que possuem um sistema de chat para o comprador esclarecer dúvidas, que disponibilizam descrição detalhadas dos produtos, que dão prazos de entrega razoáveis, entre outros. A experiência de compra em lojas assim costuma ser bastante positiva, por isso, dê preferência a elas na hora de comprar.

9 - Cuidado com produtos “xing ling”

A oferta de itens de marcas desconhecidas ou que imitam produtos famosos - como o iPhone - é muito alta no Brasil. Quase sempre, esses itens são oriundos da China e têm qualidade duvidosa. Para evitar prejuízos com produtos que quebram rapidamente ou que não cumprem o que prometem, prefira itens de marcas reconhecidas. Estes também podem apresentar problemas, é claro, mas as chances são menores e, na maioria dos casos, você poderá contar com uma rede de assistência técnica. Lembre-se: o barato pode sair caro, muito caro...

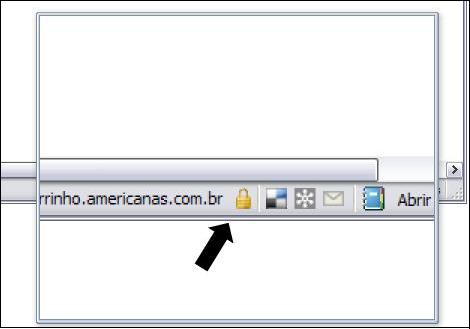

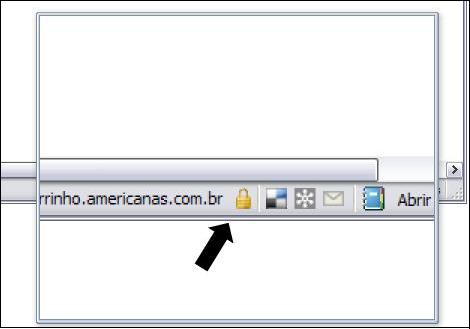

10 - Observe se a loja on-line oferece ambiente seguro

Procure no site da empresa por selos como “Internet Segura” e “Site Seguro”. Essas informações indicam que a loja toma medidas de seguranças para lidar com suas informações. Na hora de fechar uma transação, você também deve observar se o navegador de internet exibe o ícone de um cadeado no canto inferior direito ou na barra de endereços, dependendo do programa. Esse símbolo indica o uso de um certificado digital SSL (Secure Socket Layer), importante recurso de segurança.

11 - Pesquise sobre a qualidade e a idoneidade da loja

Infelizmente, muitas empresas não se dão conta de que a honestidade e o compromisso com o cliente são os fatores mais importantes para o sucesso do negócio. Por isso, sempre dê preferência às empresas que te respeitam ou que ao menos se esforçam para isso. Antes de fazer uma compra em uma loja on-line que você nunca utilizou, faça pesquisas para saber se ela presta bons serviços e, acima de tudo, se é honesta. Para isso, você pode procurar por opiniões no Google e no orkut, por exemplo. Há também um site muito útil para essa finalidade (e que serve para qualquer tipo de empresa, não somente as que trabalham na internet): o Reclame Aqui. Nele, você pode consultar queixas registradas, verificar as respostas que as empresas dão a elas e, se for vítima de algum problema, registrar a sua própria reclamação. Obviamente, não é recomendável fechar negócios com empresas com avaliação ruim no Reclame Aqui.

12 - Cuide da segurança do seu computador

Quando você faz uma compra on-line, fornece dados pessoais e sigilosos - como número do cartão de crédito e endereço - para fechar o negócio. Por isso, é importante que você cuide da segurança do seu computador para evitar que essas informações sejam capturadas indevidamente. Há vários procedimentos simples para isso:

- Mantenha seu sistema operacional e programas atualizados;

- Utilize um antivírus e não se esqueça de também mantê-lo atualizado;

- Tenha cuidado com e-mails e sites falsos que direcionam para arquivos maliciosos.

Também é recomendável evitar fazer compras a partir de computadores públicos - de uma lan house, por exemplo. Você pode conferir mais dicas de segurança aqui.

Finalizando

Apesar de todos os cuidados, problemas podem ocorrer, por isso é importante conhecer os seus direitos. O Código de Defesa do Consumidor é bastante rigoroso, além disso, há várias entidades de auxílio e orientação ao consumidor, entre eles, PROCON (o link aponta para o PROCON de São Paulo, mas há unidades em todo o Brasil), IDEC e o Departamento de Proteção e Defesa do Consumidor do Ministério da Justiça. Reserve algum tempo para consultar esses sites, pois "consumidor bem informado é consumidor respeitado".

Não se esqueça de guardar e-mails emitidos pelas lojas, comprovantes de pagamento, notas fiscais ou qualquer outro documento ou comunicado referente às suas compras. Esses itens comprovam o compromisso assumido pela empresa com você e podem ser úteis em reclamações e processos judiciais.

No mais, boas compras!

InfoWester

Este equipamento da imagem é um projetor para ser usado no iPhone, iPod ou outro dispositivo com saída composta.

Este equipamento da imagem é um projetor para ser usado no iPhone, iPod ou outro dispositivo com saída composta.

É terça-feira. Na sexta, você vai completar um ano de namoro, uma ocasião que merece um belo presente para o(a) parceiro(a), não é mesmo? Se preferir comprar o presente pela internet, o faça com, pelo menos, uma semana de antecedência. Vários problemas podem acontecer: o pedido ser extraviado antes de chegar na sua casa; o produto entregue pode não ser o que você escolheu; a confirmação de pagamento pode demorar, fazendo com que a loja demore a enviar a mercadoria; entre outros. Comprando com antecedência, você terá tempo suficiente para arranjar outro presente caso aconteça algum imprevisto. Depois, basta entrar em contato com a loja e resolver o problema, que pode ser a devolução do valor pago, por exemplo. Tome esse cuidado especialmente no período do Natal, quando o volume de vendas é muito alto e as entregas atrasam com frequência.

É terça-feira. Na sexta, você vai completar um ano de namoro, uma ocasião que merece um belo presente para o(a) parceiro(a), não é mesmo? Se preferir comprar o presente pela internet, o faça com, pelo menos, uma semana de antecedência. Vários problemas podem acontecer: o pedido ser extraviado antes de chegar na sua casa; o produto entregue pode não ser o que você escolheu; a confirmação de pagamento pode demorar, fazendo com que a loja demore a enviar a mercadoria; entre outros. Comprando com antecedência, você terá tempo suficiente para arranjar outro presente caso aconteça algum imprevisto. Depois, basta entrar em contato com a loja e resolver o problema, que pode ser a devolução do valor pago, por exemplo. Tome esse cuidado especialmente no período do Natal, quando o volume de vendas é muito alto e as entregas atrasam com frequência.

Já aparecem os primeiros resultados

Já aparecem os primeiros resultados